11Articles

Gérôme Billois

Contributeurs11Articles

Gérôme Billois, expert cyber sécurité au sein du cabinet Wavestone et du Cercle européen de la sécurité et des systèmes d’information, en charge des attaques sur objets connectés pour le panorama de la cybercriminalité du CLUSIF, a notamment travaillé sur les voitures connectées.

ET DU COUP NOUS AUSSI

ARME DE DISSUASION MASSIVE

BIG BROTHER IS LISTENING

TOUS AUX ABRIS !

LE DANGER, C’EST MAINTENANT

HACKING : MODE D'EMPLOI

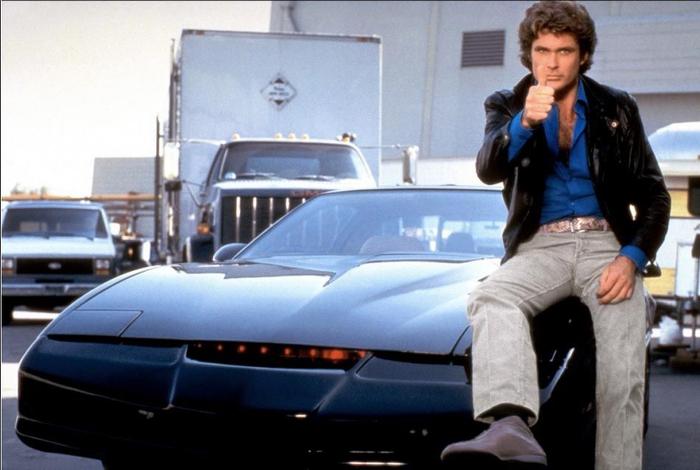

EN VOITURE SIMONE !